SAFEGUARD-PLC: CYBERSECURITY NELL’AUTOMAZIONE INDUSTRIALE. ID Progetto: 11471

L’Area Software Engineering è impegnata in due progetti R&I co-finanziati da BI-REX (Big Data Innovation and Research Excellence): GeMEB e SCAI.

OBIETTIVI.

Il progetto SCAI (“Safeguard-PLC: Cybersecurity in Automazione Industriale”) è nato dall’idea di implementare un sistema di diagnostica avanzato (Safeguard-PLC) con lo scopo di proteggere le reti di Controllori Logici Programmabili (PLC) da attacchi informatici. La violazione della sicurezza dei PLC, infatti, può causare gravi conseguenze per l’impresa vittima dell’attacco, come interruzioni della produzione, danni agli impianti, rischi per la sicurezza e furto di dati, senza trascurare gli ingenti danni economici e di immagine che ne derivano. Per questo motivo, SCAI ambisce a ricoprire un ruolo fondamentale per la protezione delle reti OT, rappresentando, per le aziende del settore industriale, uno strumento essenziale per la compliance alle normative NIS 2 (Direttiva UE 2022/2555) e Cyber Resilience Act (CRA – Direttiva UE 2024/2847).

Attraverso le funzionalità di Monitoraggio, Registrazione e Rilevazione Intrusioni, SCAI rileva in modo accurato e tempestivo sia eventi critici singoli, che potrebbero rappresentare una minaccia, sia correlazione tra eventi critici che potrebbero indicare un attacco in corso.

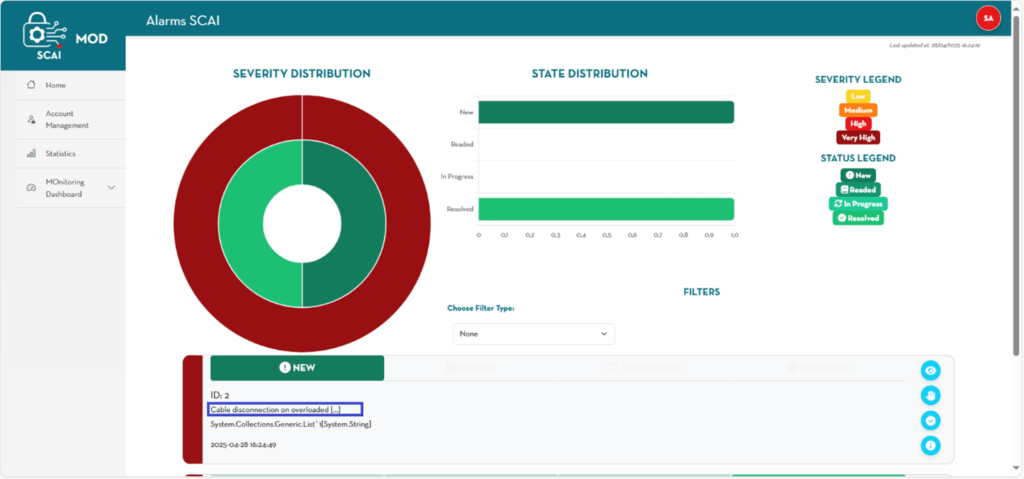

In caso di eventi sospetti, inoltre, il sistema genera ALERT e ALLARMI in tempo reale visibili su una dashboard di monitoraggio semplice e intuitiva.

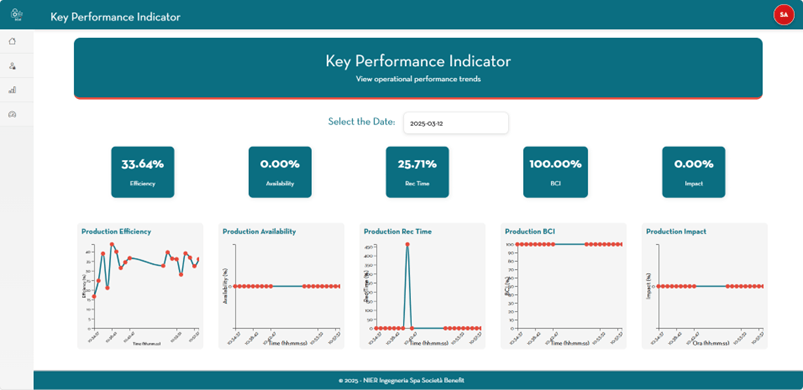

La dashboard, chiamata MOD (MOnitoring Dashboard), permette anche il monitoraggio di:

- KPI (Key Performance Indicator) aziendali, adattandosi alle esigenze dell’impresa per ottimizzare le performance;

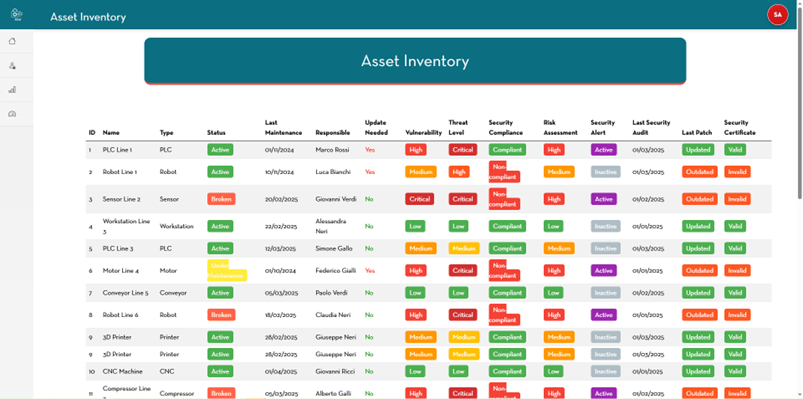

- Asset aziendali (con la funzionalità Asset Inventory), identificando, per ciascuno di essi, le relative criticità. Ciò consente anche di automatizzare la gestione degli aggiornamenti di sicurezza richiesti per la protezione degli Asset stessi.

IMPLEMENTAZIONE E RISULTATI.

L’implementazione del progetto SCAI si è articolata in diverse fasi. Una volta definiti i requisiti e l’architettura del software, che è modulare e scalabile in modo da adattarsi alle specifiche esigenze aziendali, è stato deciso il perimetro su cui “Safeguard-PLC”deve agire.

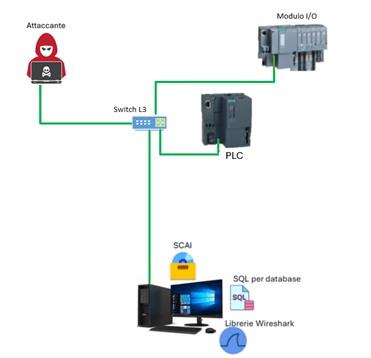

In particolare, esso è stato progettato per essere un gateway tra due reti distinte:

- La rete INTERNA, cioè quella che viene comunemente chiamata rete OT (quella dove ci sono i PLC e i moduli I/O);

- La rete ESTERNA, che per semplicità può essere definita come tutto ciò che non è OT. Ad essere più precisi, considerando l’ambiente messo a disposizione da BI-REX, questa rete è quella che connette:

- Il pc IDE, da cui viene caricato il firmware all’interno del PLC;

- Il PLC stesso, che riceve il firmware caricato dall’IDE.

Stando tra le due reti, “nel mezzo”, il software è stato sviluppato per controllare in real-time il traffico tra la network INTERNA e quella ESTERNA, in modo da rilevare anomalie.

Il software “Safeguard-PLC” è costituito da un back-end (SCAI) e da un front-end (MOD), le cui descrizioni sono riportate di seguito.

Back-end: SCAI

Il back-end (SCAI) consente di:

- Registrare i dati, sia quelli nella rete esterna, sia quelli nella rete interna;

- Salvare i dati in un database dedicato;

- Generare log di sistema;

- Generazione di alert e allarmi.

Tali funzionalità sono state verificate in sessioni di test dedicate nei laboratori BI-REX.

Per migliorare le performance di SCAI, è stato adottato un approccio multithreading che permette non solo di assegnare un preciso task ad un thread, ma supporta la possibilità di eseguire più task simultaneamente grazie all’attivazione di threads in parallelo.

Front-end: MOD

Il front-end MOD (MOnitoring Dashboard) fornisce una user-experience semplice ed intuitiva, consentendo l’accesso alle diverse sezioni dell’applicazione web in pochi click.

È innanzitutto dotato di un’interfaccia login dedicata per garantire autenticazione sicura degli utenti ed impedire accessi malevoli. Questi obiettivi sono ulteriormente soddisfatti grazie anche al reCAPTHA di Google, che fornisce un ulteriore livello di protezione da spam, abusi e frodi:

All’interno di MOD, la gestione avanzata degli utenti è affidata al SuperAdmin, il quale può:

- Creare nuovi utenti, assegnando loro ruoli e permessi specifici per accedere alle diverse funzionalità;

- Visualizzare una lista degli utenti registrati nel sistema;

- Modificare per ciascun utente informazioni, ruoli, permessi e credenziali (e-mail, password).

Le modifiche sono tracciate per garantire maggiore trasparenza e sicurezza.

Oltre al SuperAdmin, esistono utenti Administrator ed Operator.

In generale, gli utenti Operator sono designati alla visualizzazione e alla gestione degli allarmi, ma sono operazioni consentite anche agli Administrator ed al SuperAdmin.

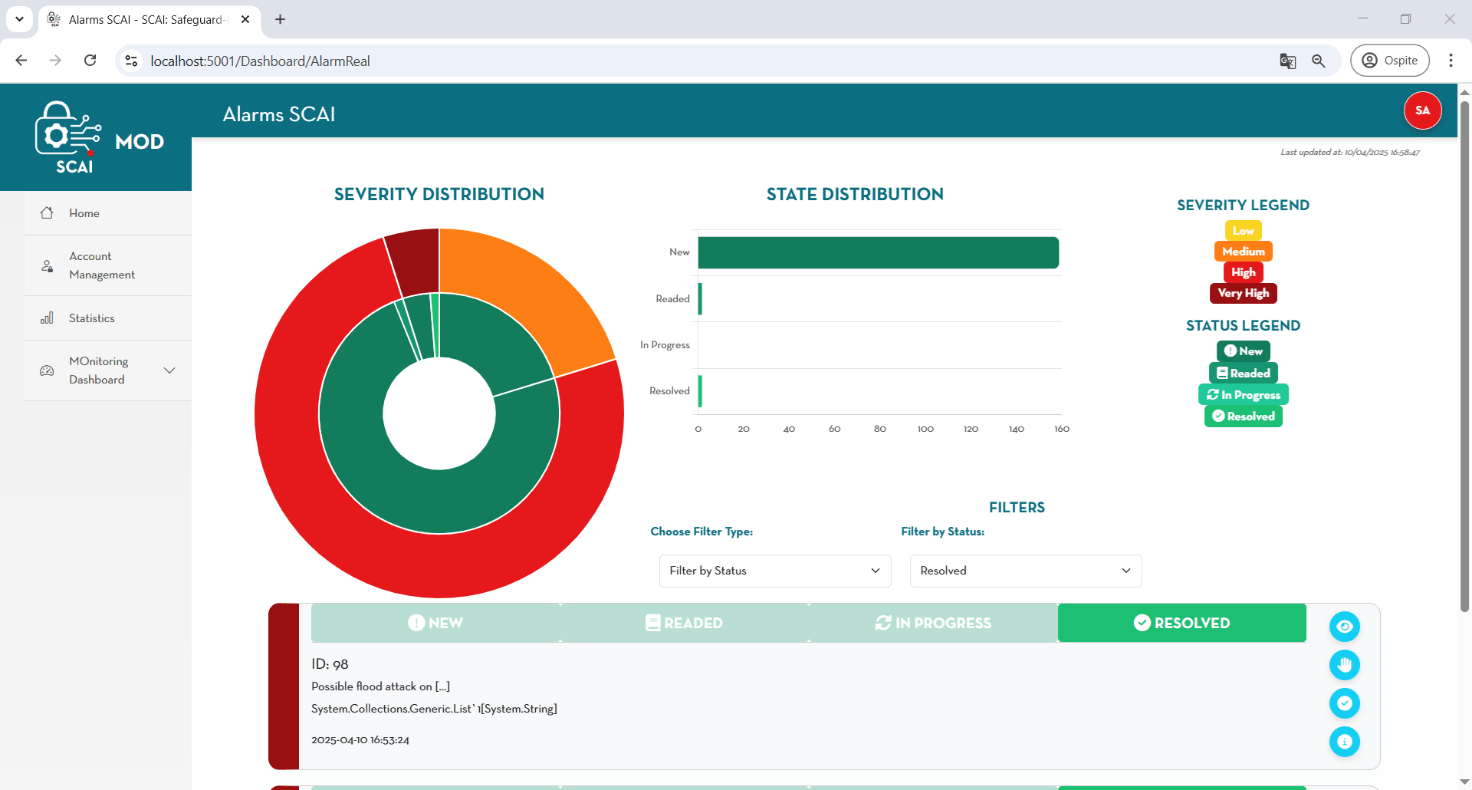

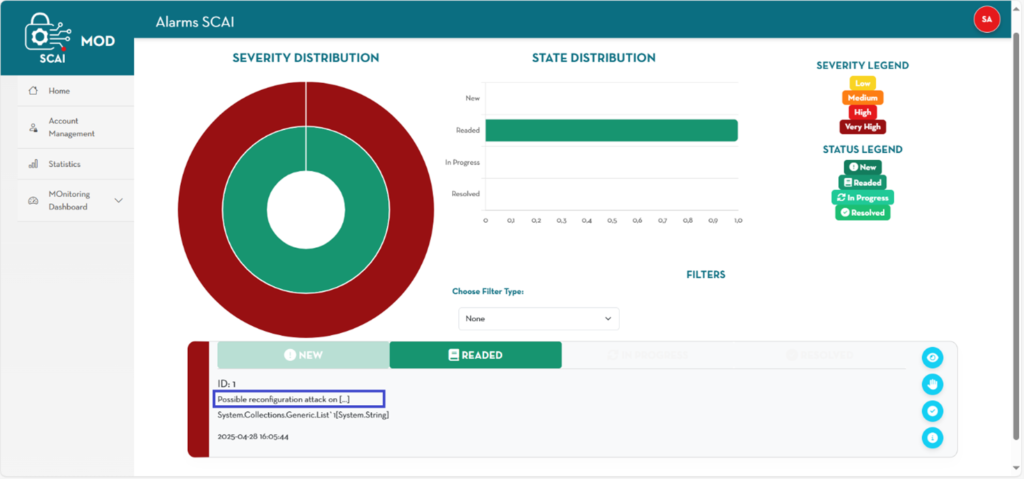

Gli allarmi, taylorizzabili in base alle esigenze aziendali, hanno un livello di severity come Low, Medium, High e Very High. Anche il livello di severity può essere taylorizzato sulla base del contesto operativo della linea produttiva:

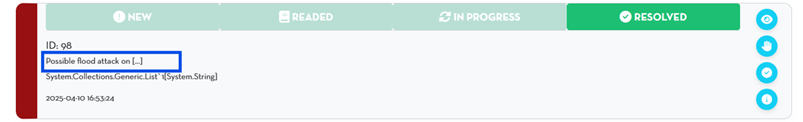

Quando SCAI identifica un’anomalia, genera un Allarme, il quale ha un identificativo univoco e viene visualizzato sulla dashboard come “New”. Tramite le icone celesti laterali visibili nella figura precedente, un operatore può:

- Leggere l’allarme e marcarlo come letto tramite il pulsante “Mark as Read”

- Prendere in carico la gestione dell’allarme per risolvere il problema che si è creato tramite il pulsante “Take Charge”

Una volta risolto il problema, l’operatore può marcare l’allarme come “Risolto” tramite il pulsante “Mark as Resolved”.

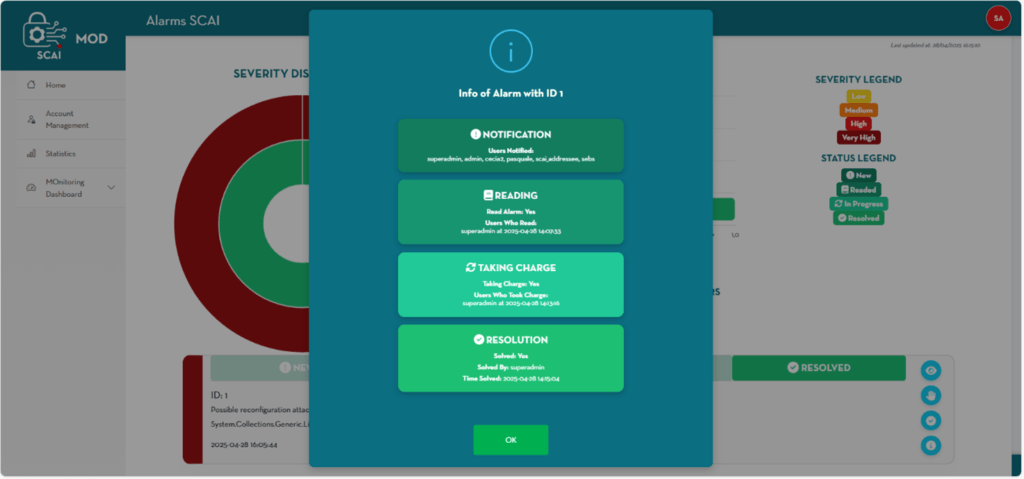

Solo gli utenti con ruolo Administrator o SuperAdmin possono accedere allo storico completo degli allarmi. Tale operazione è consentita grazie al tasto celeste “Info”, che ha un’interfaccia come quella mostrata nella figura seguente:

Il vero punto di forza della sezione è la chiarezza espositiva e riassuntiva delle informazioni. Un utente, infatti, tramite i grafici “Severity Distribution” e “State Distribution”, ha un quadro riassuntivo sullo stato della linea di produzione monitorata.

Importante è anche la sezione per il monitoraggio dei Key Perfomance Indicator, che si adatta alle esigenze dell’azienda per ottimizzare le performance.

I KPI sono rappresentati su MOD da una card dedicata che mostra una media giornaliera per una visione immediata delle prestazioni.

Un utente può scegliere una data specifica per analizzare i KPI, così da valutare le performance aziendali in un determinato periodo di tempo. In particolare, i KPI sono monitorati con grafici interattivi che si allargano per consentire un’analisi dettagliata del KPI stesso nel tempo.

Infine, la sezione Asset Inventory consente all’azienda di avere un controllo centralizzato dell’infrastruttura, con un sistema di monitoraggio proattivo e personalizzabile, riducendo i rischi operativi e migliorando l’efficienza:

Gli asset sono mappati in tempo reale, ma possono essere anche aggiunti e/o modificati manualmente. Tale mappatura consente di avere una maggiore visibilità e controllo sull’infrastruttura IT/OT: grazie alla gestione automatica degli aggiornamenti di sicurezza, infatti, è possibile individuare gli asset critici di tutta la linea produttiva.

Detection di attacchi cyber simulati e risultati

La capacità di SCAI nel rilevare intrusioni è stata testata simulando diversi attacchi cyber:

- Flood di rete: si tratta di un bombardamento della rete ottenuto iniettando nella stessa una quantità elevata di pacchetti. Solitamente il flood è causato da una botnet;

- Reconfiguation attack: attacco che mira a modificare le configurazioni dei PLC ad insaputa degli operatori con il fine ultimo di creare disagi;

- Disconnessione cavi di rete (del PLC e/o del Modulo I/O).

Tali attacchi hanno tutti lo stesso fine: interrompere la comunicazione PLC-Modulo I/O.

La scelta di questi scenari di cyber-threats è dovuta al fatto che sono pericoli reali ed attuali per le linee di produzione industriale. Basti pensare, infatti, ai seguenti malware:

BlackEnergy: questo malware, tramite una botnet, nel 2016 ha reso indisponibili tre centrali elettriche in Ucraina.

Stuxnet: nel 2010 ha rallentato il programma nucleare iraniano modificando le configurazioni dei PLC che lo gestivano.

Inoltre, non bisogna dimenticare che anche i lavori di manutenzione possono essere una fonte di pericolo da non trascurare: se non fatti a regola d’arte, essi possono interrompere interi stabilimenti produttivi, come successo alle linee industriali Toyota in Giappone nel 2023. La disconnessione di cavi, involontaria o volontaria, rientra in questa categoria.

Test

Per semplicità, i test sono stati eseguiti solo nella rete interna, raffigurata nella figura seguente:

Grazie a SCAI, le disconnessioni di cavi di rete possono essere rilevate in maniera tempestiva.

Eseguendo numerosi test in cui venivano disconnessi i cavi di rete di PLC e Modulo I/O, SCAI riesce a sollevare un allarme dedicato che gli operatori possono vedere su MOD come mostrato nella figura seguente:

Anche i flood di rete, grazie a SCAI, possono essere diagnosticati in maniera tempestiva.

Eseguendo numerose volte uno script creato ad hoc che inietta, nella rete rappresentata in Figura 6, una quantità di pacchetti elevata, SCAI solleva un allarme come quello raffigurato nella figura seguente:

Il limite di questo attacco è che l’effetto (ossia, l’interruzione della comunicazione PLC-Modulo I/O) è tangibile fintantoché lo script è in esecuzione.

Tale limite è superato dal Reconfiguration Attack. Nel laboratorio BI-REX, questo particolare attacco “Man-in-the-Middle” è stato eseguito creando uno script che va a riconfigurare il nome del modulo I/O attraverso un pacchetto di rete malevolo. In questo modo, la comunicazione PLC-Modulo I/O è bloccata in maniera definitiva.

Grazie a SCAI, anche questo attacco molto grave viene diagnosticato tempestivamente:

In conclusione, SCAI rappresenta un elemento essenziale per la protezione delle reti OT, riducendo drasticamente le tempistiche di inoperatività delle linee produttive grazie alla generazione di allarmi dedicati facilmente gestibili tramite la sua dashboard di monitoraggio. Questa soluzione si conferma fondamentale anche per la compliance alle normative NIS 2 (Direttiva UE 2022/2555) e Cyber Resilience Act (CRA – Direttiva UE 2024/2847), grazie alla funzionalità Asset Inventory.

PARTNERSHIP E FINANZIAMENTO.

Il progetto SCAI è stato co-finanziato dall’Unione Europea nell’ambito del piano NextGenerationEU per un valore di circa 213 mila euro su un totale di 522 mila euro. NIER, capofila del progetto, ha fornito tutte le sue conoscenze in ambito cybersecurity e sviluppo software. Si è inoltre avvalsa delle competenze e delle risorse del consorzio BI-REX, uno degli 8 Competence Center nazionali istituiti dal “Ministero delle Imprese e del Made in Italy” nel quadro del piano governativo Industria 4.0: in particolare, NIER ha avuto accesso alla cosiddetta “Linea Pilota”, una linea di produzione all’avanguardia dove sono integrate le tecnologie industriali tradizionali con quelle dell’Industria 4.0. Pertanto, essa ha rappresentato l’ambiente ideale per lo sviluppo di una soluzione essenziale per la protezione delle reti OT. Infine, sempre attraverso BI-REX, è stata attivata la collaborazione con il Dipartimento di Informatica – Scienza ed Ingegneria (DISI) dell’ALMA MATER STUDIORUM – Università di Bologna (UniBo): si tratta di un rapporto di consulenza attraverso cui NIER ha potuto iniziare a muovere i primi passi nel mondo industriale.

SVILUPPI FUTURI.

Attualmente, SCAI funziona monitorando e registrando traffico di una rete di PLC Siemens, che comunicano in Profinet (protocollo proprietario Siemens): questa scelta è dettata dal fatto che sia la linea pilota di BIREX sia la maggior parte delle reti industriali usano questa marca di PLC. Se un’azienda dovesse però utilizzare Controllori Logici Programmabili di un produttore diverso, si può aggiornare SCAI in modo che possa conoscere anche il protocollo di comunicazione di quel vendor: questo è possibile grazie alla natura modulare di SCAI, che permette di integrare qualsiasi funzionalità sulla base delle specifiche esigenze delle aziende.

Tra gli sviluppi futuri rientra anche l’implementazione di un modello di Machine Learning per identificare in anticipo potenziali problematiche o intrusioni, migliorando la reattività e la manutenzione preventiva.

ID progetto: 11471